Über das Osterwochenende 2025 wurden viele Unternehmen, die Microsoft Entra ID (ehemals Azure AD) verwenden, überrascht, als eine beträchtliche Anzahl von Benutzer plötzlich vom Zugriff auf Unternehmensressourcen gesperrt wurde. Die Ursache? Entra ID stufte diese Konten aufgrund «leaked credentials» als «high risk» ein. Conditional Access Policies blockierten den Zugriffsversuch dieser Benutzer basierend auf dem vorhandenen Risiko. In diesem Beitrag erkläre ich, was passiert ist, warum das so ist und – was am wichtigsten ist – erläutere die Einfache und sichere Lösung für das Problem.

Was ist passiert?

Golem.de berichtet, dass am 20. April 2025, zwischen 6 und 11 Uhr deutscher Zeit, zahlreiche Benutzer von Entra ID aufgrund eines fehlerhaften Loggings von Refresh-Token gesperrt wurden. Microsoft hatte versehentlich die Refresh-Token der betroffenen Benutzer protokolliert, was zu Sicherheitswarnungen und der Sperrung der Konten führte. Administratoren erhielten Warnmeldungen über vermeintlich geleakte Anmeldedaten, was zu einer sofortigen Sperrung der betroffenen Konten führte. [Source1]

Viele Organisationen haben Richtlinien wie «Zugriff sperren, wenn Benutzerrisiko = hoch» (eine bewährte Praxis!), die daraufhin massenhaft ausgelöst wurden.

Ursache

Gerüchten zu folge handelt es sich um ein Problem einer neuen Enterprise App. Der Rollout seitens Microsoft von «MACE Credential Revocation», welche zum erweiterten Schutz vor «leaked credentials» dienen soll, hat das Benutzerrisiko entsprechend erhöht, wohl auf Grund der protokollierten Refresh-Token. Microsoft hat die Ursache (noch?) nicht öffentlich bestätigt.

Einschätzung zum Risiko

Erstmal ist keine Panik geboten, denn die geblockten Benutzer führen nicht zu einem Risiko. Aber Auch wenn es ein Fehler seitens Microsoft ist und die protokollierten Refresh-Token vermutlich nicht von einem Menschen eingesehen werden können, ist dieser Vorfall trotzdem ernst zu nehmen und mit entsprechender Vorsicht zu behandeln. Denn gerade Refresh-Token sind je nach Tenant für eine längere Dauer gültig (default = 90 Tage) und beinhalten auch Informationen zur MFA-Authentifizierung. Die Richtige Reaktion ist also von Bedeutung.

Lösung zur Wiederherstellung der Benutzerkonten

Wenn deine Benutzer immer noch ausgesperrt sind oder du dich auf ähnliche Vorfälle vorbereiten möchtest, empfehle ich die folgende Vorgehensweise:

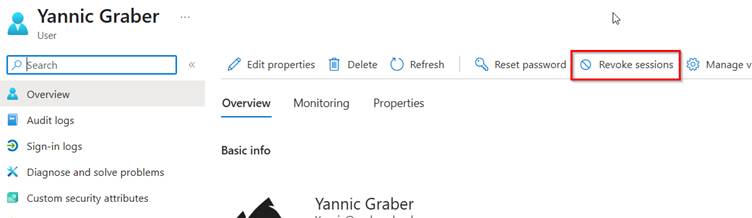

1. Revoke User Sessions

Warum: Wenn Anmeldedaten nach aussen dringen, können aktive Sitzungen gefährdet sein.

Wie: Gehe auf https://entra.microsoft.com zum betroffenen Benutzer und klicke auf Revoke sessions. Dadurch wird der Benutzer sofort von allen Geräten und Sitzungen abgemeldet.

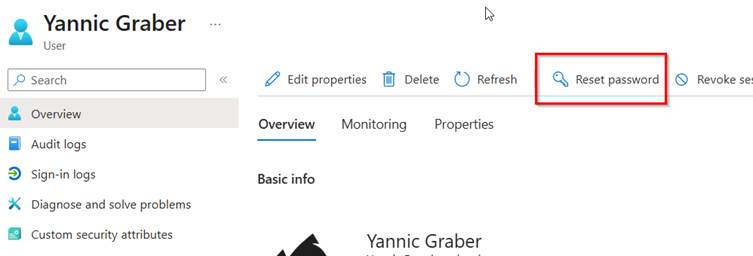

2. Das Passwort des Benutzers zurücksetzen

Warum: Sicherstellen, dass alle durchgesickerten oder kompromittierten Zugangsdaten nicht mehr gültig sind. Auch wenn das in diesem Fall aller Vermutung zur Folge nicht der Fall ist. Sicher ist sicher.

Wie: Bei Cloud-Only Benutzern, wähle im Profil des Benutzers die Option Reset password. Der Benutzer erhält dann ein temporäres Passwort, das beim nächsten Login geändert werden muss. Im Falle von synchronisierten Benutzern, ist der Passwort Reset am einfachsten direkt im On-Prem AD zu erledigen.

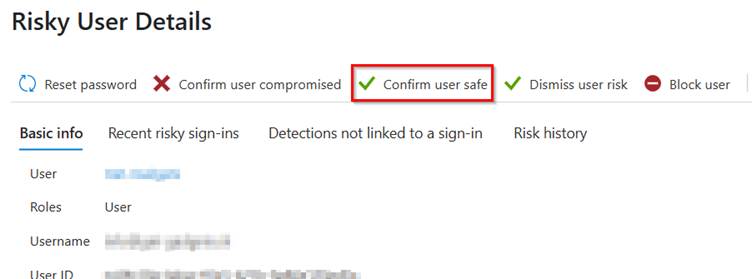

3. Entferne den Benutzerrisikostatus

Warum: Benutzer, die mit hohem Risiko gekennzeichnet sind, bleiben durch die Zugangskontrolle gesperrt, bis ihr Risiko beseitigt ist.

Wie: Im Entra Admin Portal, navigiere unter Identity > Protection zu Identity Protection > Risky users und wähle den betroffenen User. Klicke Confirm user safe (wenn du die Identität des Benutzers überprüft hast und sicher bist, dass keine echte Gefährdung vorliegt).

Dadurch wird die Markierung «Hohes Risiko» entfernt und die Conditinal Access Policies lassen die Anmeldung wieder zu.

4. Kommunikation mit Endbenutzern

Informiere als letzten Schritt die Nutzer über den Vorfall und die getroffenen Massnahmen. Rate ihnen, auf Phishing-Versuche zu achten und jede verdächtige Aktivität zu melden.

Hinweis: Es ist bei Cloud-Only Benutzern vorgekommen, dass der Benutzer das Passwort beim ersten Login nicht direkt ändern musste (siehe 2. Das Passwort des Benutzers zurücksetzen). Mach ihn also darauf aufmerksam, dies wenn nötig manuell selbst zu erledigen oder begleite ihn direkt dabei.

Fazit

Die risikobasierten Kontrollen von Microsoft Entra ID sind leistungsfähig und ein wirksames Tool für den Schutz deiner Benutzer. Doch nichts ist fehlerfrei und es ist daher eine sorgfältige Abstimmung, sowie eine gewisse Akzeptanz für Fehlalarme und deren Folgen gefordert. Vorfälle wie dieser zeigen, wie wichtig mehrschichtige Sicherheit und ein gut durchdachter Reaktionsplan sind, um schnell und gezielt reagieren zu können.

Stelle sicher, dass deine Entra ID Umgebung sicher ist und die Benutzer geschützt sind. Überprüfe Sie die Sicherheitsprotokolle fortlaufend und systematisch!

Bleib sicher – und sei vorbereitet!

Quellen:

[Source1] Entra ID: Microsoft sperrt nach Logging-Panne Nutzer aus – Golem.de

Original post Easter Egg: Benutzer während Ostern gesperrt – Ursache und Lösung found on Cloud Business & Technology by Yannic Graber. Thank you for spreading the words!